| 0.1 | |

| Installation der Systemverkabelung |

| • | Das Kabel muss in einem kontrollierten Bereich installiert werden |

| • | Kabel sind zu verbergen |

| • | Wenn Kabel möglichen mechanischen Schäden oder Manipulationen ausgesetzt sind oder in öffentlichen Bereichen sichtbar sind, sollten sie durch Kabelkanäle oder Panzerung geschützt werden |

| • | Überprüfen Sie das Freigabesignal eines Zugangspunktes und, falls es den überwachten Bereich überschreitet, verwenden Sie eine Metallleitung oder einen Sicherheitsbehälter, um es zu ändern |

| • | Das System muss alle Verbindungsleitungen unterstützen |

| • | Die Installation muss der guten Arbeitspraxis entsprechen |

| • | Kabelverbindungen müssen entsprechend hergestellt sein, dh umwickelt, gelötet, gecrimpt usw |

| • | Niederspannungs- und Signalkabel nicht in unmittelbarer Nähe von Netz- oder anderen transienten Kabeln verlegen |

| • | Niederspannungskabel von Netz- und Standby-Stromversorgungen zu entfernten Geräten müssen ausreichend groß sein, um einen ausreichenden Betrieb der Ausrüstung am Ende jeder vorgeschlagenen Kabellänge zu ermöglichen |

| • | Kabel sollen Konturen folgen |

| • | Kabel sollten nicht näher als 10,5 cm zu irgendwelchen Befestigungspunkten wie der Ecke einer Decke zu einer Wand laufen |

| • | Kabel müssen von den Türrahmenstehern entfernt verlegt werden |

| • | Die gesamte Verkabelung sollte geradlinig verlaufen |

| • | Führen Sie niemals Kabel diagonal über Wände |

| • | Wenden Sie Eindämmungen an Kabel an, von denen sie wahrscheinlich Schaden erleiden |

| • | Verwenden Sie keine hüllenlosen Kabel |

| • | Kabel nicht in der Nähe von Dampf- oder Heißwasserleitungen verlegen |

| • | Daten- und Kommunikations- / Signalkabel sollten von Netzkabeln und Starkstromgeräten und -leitungen getrennt gehalten werden und nur im rechten Winkel kreuzen |

| 0.2 | |

| Verbindung und Test von Systemkomponenten |

| • | Korrigieren Sie die Ausrichtung aller Hardware, um sicherzustellen, dass sie ordnungsgemäß funktionieren |

| • | Korrekter Betrieb gemäß den Spezifikationen der Hardware |

| • | Stellen Sie sicher, dass das Schloss, wenn es aktiviert oder deaktiviert ist, wie für Notfälle vorgeschrieben funktioniert |

| • | Testen Sie, ob die fehlerhaften Sperren fehlgeschlagen oder fehlgeschlagen sind |

| • | Manuelle Übersteuerung funktioniert reibungslos und beseitigt elektrische Fehlfunktionen |

| • | Stellen Sie sicher, dass alle Sensoren die richtige Antwort auf die Türposition geben |

| • | Überprüfen Sie die Funktion der Türschließer, um sicherzustellen, dass sie die Tür mit der richtigen Kraft ziehen |

| • | Push-to-Exit-Tasten sollten für den Betrieb überprüft werden |

| • | Führen Sie einen Test durch, um zu beweisen, dass Timer eine Alarmaktivierung auslösen, wenn Türen länger als ihre voreingestellte Zeit geöffnet sind |

| • | Beweisen Sie, dass das Türschloss für die eingestellte Zeit eingeschaltet bleibt |

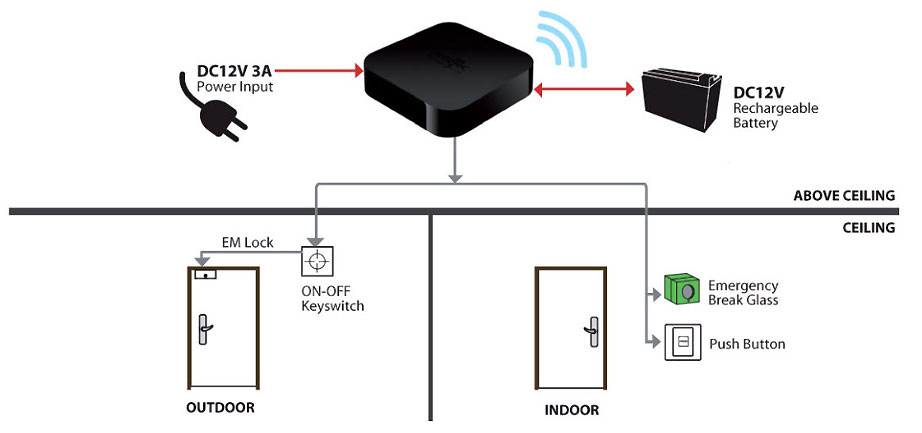

| • | 1 Satz 12VDC Schaltnetzteil als Hauptstromquelle für das gesamte Türverriegelungssystem | |

| • | 1 Satz des elektronischen Türschlosses (12VDC Art EM-Verschluss, Tropfenbolzen oder kompatible Modelle), max 2 Sätze, wenn es eine zweiflügelige Tür ist | |

| • | 1 Satz magnetischer Sensor, der als Türsensor für die Überwachung der Türfunktion dient und dem TimeTec Access Hub eine Statusrückmeldung liefert. Der Türstatus umfasst Normal offen, Kraft geöffnet, Tür links geöffnet, die in TimeTec Access hochgeladen werden, um die Administratoren bei Einbrüchen zu warnen | |

| • | 1 Einheit Notbremsglas als Leistungsschalter zur Deaktivierung des elektronischen Türschlosses im Notfall | |

| • | 1 Einheit 12VDC wiederaufladbare Backup-Batterie, um das Türschloss-System bei einem Stromausfall in Betrieb zu halten. Hinweis: Fügen Sie mehr Batterien hinzu, um eine längere Standby-Zeit zu gewährleisten | |

| • | Optionale Komponenten: | |

| › | Entsperrknopf drücken. Schließen Sie dies aus, wenn Sie nur autorisierten Benutzern den Zugriff auf die Tür erlauben möchten | |

| › | Schlüsselschalter zum Übersteuern des gesamten Türverriegelungssystems übersteuern. Installieren Sie den Übersteuerungsschalter als Schutzschalter, um das elektronische Türschloss zu deaktivieren. Stellen Sie sicher, dass Sie den Override-Schlüsselschalter von nicht autorisierten Personen sichern | |

| • | Sichtprüfungen, um sicherzustellen, dass die Kabel den Spezifikationen entsprechen |

| • | Stellen Sie sicher, dass keine Verbindungen außerhalb der Anschlussdosen hergestellt werden und dass nicht zugelassene Verbindungstechniken nicht verwendet werden |

| • | Überprüfen Sie die Adern der Verkabelung auf Beschädigungen und stellen Sie sicher, dass keine Isolierung fehlt oder dass sie zu weit entfernt ist |

| • | Keine Punkte in der Verkabelung sind zu betonen |

| • | Beweisen Sie die Konsistenz der Farbcodes |

| • | Stellen Sie sicher, dass die Trennung der Verkabelung von anderen Kabeln im Gebäude korrekt ist |

| • | Überprüfen Sie, ob die Unterdrückung angewendet wird |

| • | Überprüfen Sie die Kabel in den Containments und dass das Kabelrohr geerdet ist |

| • | Überprüfen Sie, ob die Verdrahtungsrouten mit den Plänen übereinstimmen und folgen Sie den angegebenen Routen |

| • | Stellen Sie sicher, dass die Temperaturumgebung, durch die das Kabel geführt wird, die Leistung der Verkabelung nicht beeinträchtigt |

| • | Die Netzversorgung der Stromversorgung sollte korrekt abgesichert und optisch und elektrisch geprüft sein |

| • | Lieferungen an das Zugangskontrollsystem sollten nachweislich an der Quelle identifiziert werden |

| • | Die Stromversorgung sollte die Wirksamkeit der Erdung bestätigt haben |

| • | Stellen Sie sicher, dass sich eine USV an einem Ort befindet, an dem Wartungsarbeiten leicht durchgeführt werden können und dass sie sich in einem belüfteten Bereich befinden und an einem Ort installiert werden, der vor Manipulation geschützt ist |

| • | Die lokale Signalisierung sollte beweisen, dass jedes Warngerät oder jede visuelle Überwachungseinrichtung die richtige Antwort gemäß der Übertragung eines Signals von dem Zugangskontrollsystem empfängt |

| • | Alle anderen Sicherheits- oder Gebäudesysteme oder -dienste, die in das Zugangskontrollsystem integriert sind, sollten dahingehend verifiziert werden, dass sie eine entsprechende Übertragung erhalten |

| • | Türsprechstellen, die mit Gegensprechanlagen verwendet werden, sollten an allen geeigneten Stellen auf hörbaren und visuellen Empfang geprüft werden |

| • | Es sollte mit dem entfernten Überwachungspunkt oder der zentralen Station überprüft werden, dass die Nachricht, die erzeugt werden soll, empfangen wird |

| • | Alle Daten müssen auf korrekte Eingabe überprüft werden |

| • | Alle Alarme müssen korrekt angezeigt werden |

| • | Alle Zugriffsebenen mit den Zugriffszeiten müssen überprüft werden |

| • | Bedienerebenen sollen definiert werden |

| • | Ereignisse müssen genau so angezeigt werden, wie sie auftreten und wie angegeben |

| • | Alle automatischen Systeme funktionieren wie angegeben |

| 03. | |

| TimeTec Access Konto einrichten |

| 0.4 | |

| Systemübergabe - Tests, die bei der Inbetriebnahme erforderlich sind |

| • | Name, Adresse und Telefonnummer der kontrollierten Räumlichkeiten |

| • | Name, Adresse und Telefonnummer des Kunden |

| • | Ort und Klassifizierung jedes Zugriffspunkts und der Art des Standorts jedes Controllers und seiner zugehörigen Hardware |

| • | Art und Ort der Netzteile |

| • | Details zu den Zugangspunkten, die der Kunde isolieren kann |

| • | Der Typ und der Ort eines Warngeräts |

| • | Details und Einstellungen von voreingestellten oder einstellbaren Steuerelementen, die in das System integriert sind |

| • | Jede Dokumentation in Bezug auf Ausrüstung |

| • | Die Anzahl der Schlüssel, Codes, Token usw. an das dem Kunden zur Verfügung gestellte System |

| • | Korrekter Abschluss der Verkabelung |

| • | Spannung und Widerstand an allen geeigneten Punkten des Systems |

| • | Korrigieren Sie die Ausrichtung und den Betrieb der Access Point-Hardware sowie der Freigabe- und Schließmechanismen an jedem Zugriffspunkt |

| • | Korrekter Betrieb jedes Lesers |

| • | Freigabezeit für jede Bestellung |

| • | Tür offen, wenn angegeben |

| • | Überprüfung der Zugriffsebenen |

| • | Funktion des Systems bei Netztrennung |

| Nach Abschluss der Übergabe, zu der die Unterzeichnung von Verträgen durch beide Parteien gehören sollte, kann der Installateur die Notwendigkeit von Wartung und Service sowie den Zeitplan, den er einhalten muss, bestätigen. | |

|

Unternehmen

|

|

Richtlinien

|

|

Kundenzone

|

|

Beliebte Verbindungen

|